Ataques Cibernéticos en Taiwán: Silver Fox APT y el Malware Winos 4.0

En un mundo cada vez más interconectado, la seguridad cibernética se ha convertido en una preocupación central para empresas y gobiernos. Recientemente, las organizaciones en Taiwán han sido blanco de una campaña de ataques cibernéticos que utiliza un malware conocido como Winos 4.0. Esta campaña se disfraza de correos electrónicos del Buró Nacional de Impuestos de Taiwán, engañando a las víctimas para que descarguen software malicioso.

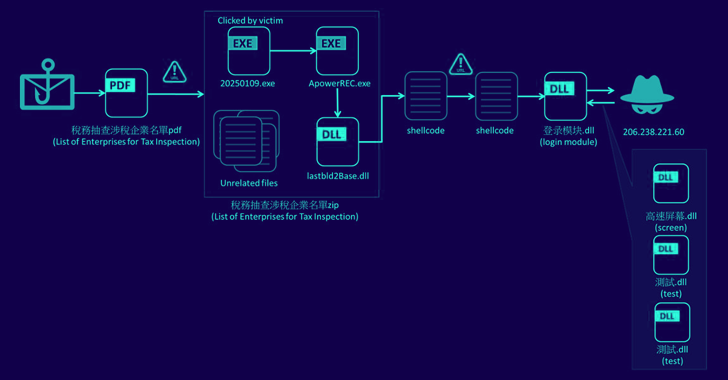

La amenaza fue detectada el mes pasado por los laboratorios de Fortinet FortiGuard. A diferencia de las cadenas de ataques anteriores que empleaban aplicaciones relacionadas con juegos, esta campaña se centra en correos electrónicos que simulan ser documentos oficiales del Ministerio de Finanzas de Taiwán. Estos correos instan a los destinatarios a descargar una lista de empresas supuestamente programadas para inspección fiscal.

Sin embargo, lo que realmente se descarga es un archivo ZIP que contiene un archivo DLL malicioso denominado "lastbld2Base.dll". Este archivo es el punto de partida para ejecutar código que descarga un módulo Winos 4.0 desde un servidor remoto, con el fin de recopilar información sensible.

El módulo, descrito como un módulo de inicio de sesión, tiene capacidades que incluyen tomar capturas de pantalla, registrar pulsaciones del teclado, alterar el contenido del portapapeles, monitorear dispositivos USB conectados y permitir la ejecución de acciones sensibles como cmd.exe. Estas acciones se ejecutan cuando se muestran mensajes de seguridad de Kingsoft Security y Huorong.

Fortinet también identificó una segunda cadena de ataque que descarga un módulo en línea capaz de capturar capturas de pantalla de WeChat y bancos en línea. Cabe destacar que el conjunto de intrusiones que distribuye el malware Winos 4.0 ha sido denominado Void Arachne y Silver Fox, y se superpone con otro troyano de acceso remoto conocido como ValleyRAT.

Hemos observado que tanto Winos como ValleyRAT son variaciones de Gh0st RAT, un troyano desarrollado en China y de código abierto desde 2008. Winos fue un nombre comúnmente utilizado en 2023 y 2024, mientras que ahora ValleyRAT es más común. Esta herramienta está en constante evolución, con capacidades de troyano/RAT locales, así como un servidor de comando y control.

ValleyRAT, identificado por primera vez a principios de 2023, ha sido visto recientemente utilizando sitios falsos de Chrome como conducto para infectar a usuarios de habla china. Esquemas similares de descarga al vuelo también se han empleado para distribuir Gh0st RAT.

Además, las cadenas de ataque de Winos 4.0 han incorporado un instalador llamado CleverSoar, que se ejecuta mediante un paquete instalador MSI distribuido como software falso o aplicaciones relacionadas con juegos. Junto a Winos 4.0, CleverSoar también despliega el rootkit de código abierto Nidhogg. Este instalador verifica la configuración de idioma del usuario para determinar si está configurado en chino o vietnamita. Si el idioma no es reconocido, el instalador se cierra, evitando efectivamente la infección. Este comportamiento sugiere fuertemente que el actor de la amenaza está apuntando principalmente a víctimas en estas regiones.

La divulgación coincide con una nueva campaña vinculada al APT Silver Fox, que utiliza versiones troyanizadas de visores Philips DICOM para desplegar ValleyRAT, el cual es utilizado para instalar un keylogger y un minero de criptomonedas en las computadoras de las víctimas. Notablemente, los ataques han encontrado una vulnerabilidad en el controlador TrueSight para deshabilitar el software antivirus.

Esta campaña aprovecha los visores DICOM troyanizados como señuelos para infectar sistemas de víctimas con una puerta trasera (ValleyRAT) para acceso y control remoto, un keylogger para capturar la actividad del usuario y credenciales, y un minero de criptomonedas para explotar los recursos del sistema en beneficio financiero.