Hackers Utilizan la Técnica ClickFix para Desplegar el Framework Havoc C2 a través de Sitios de SharePoint

En un mundo donde la ciberseguridad se ha convertido en una prioridad, los ciberdelincuentes no dejan de innovar en sus métodos para comprometer sistemas y robar información. Recientemente, los investigadores en ciberseguridad han alertado sobre una nueva campaña de phishing que utiliza una técnica conocida como ClickFix para distribuir un framework de comando y control (C2) de código abierto llamado Havoc.

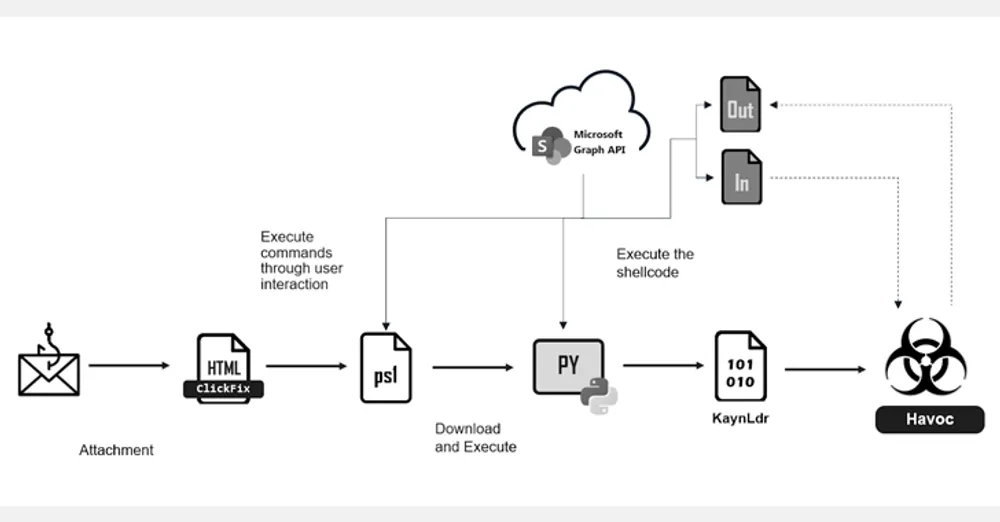

La táctica empleada por los atacantes es ingeniosa y preocupante. Ocultando cada etapa del malware detrás de un sitio de SharePoint, los hackers utilizan una versión modificada de Havoc Demon junto con la API de Microsoft Graph para enmascarar las comunicaciones de C2 dentro de servicios confiables y bien conocidos. Este enfoque no solo dificulta la detección del malware, sino que también aumenta la probabilidad de éxito del ataque.

El punto de partida de este ataque es un correo electrónico de phishing que contiene un archivo adjunto HTML ("Documents.html"). Cuando la víctima abre este archivo, se muestra un mensaje de error que utiliza la técnica ClickFix para engañar al usuario y hacer que copie y ejecute un comando malicioso de PowerShell en su terminal. Este comando está diseñado para descargar y ejecutar un script de PowerShell desde un servidor de SharePoint controlado por los atacantes.

Una vez que el script de PowerShell se ejecuta, realiza una serie de comprobaciones para asegurarse de que no está siendo ejecutado en un entorno de pruebas o sandbox. Si todo parece seguro, procede a descargar el intérprete de Python ("pythonw.exe") si no está ya presente en el sistema. A continuación, el script descarga y ejecuta un script de Python desde el mismo sitio de SharePoint, que actúa como un cargador de shellcode para KaynLdr, un cargador reflexivo escrito en C y ASM capaz de lanzar un DLL incrustado, en este caso, el agente Havoc Demon en el host infectado.

Lo que hace que Havoc Demon sea particularmente peligroso es su capacidad para recopilar información, realizar operaciones de archivos, ejecutar comandos y cargas útiles, manipular tokens y llevar a cabo ataques de Kerberos, todo mientras oculta sus comunicaciones de C2 dentro de servicios conocidos utilizando la API de Microsoft Graph.

Este desarrollo llega en un momento en que Malwarebytes ha revelado que los actores de amenazas continúan explotando una laguna conocida en las políticas de Google Ads para atacar a los clientes de PayPal con anuncios falsos. Estos anuncios buscan engañar a las víctimas que buscan asistencia relacionada con problemas de cuenta o preocupaciones de pago, llevándolas a llamar a un número fraudulento donde probablemente terminen entregando su información personal y financiera.

La ciberseguridad es un campo en constante evolución, y tanto los defensores como los atacantes están en una carrera armamentista tecnológica. Es crucial que los usuarios finales estén informados sobre estas tácticas y tomen precauciones adicionales al interactuar con correos electrónicos sospechosos, archivos adjuntos y anuncios en línea. La educación y la concienciación son nuestras mejores defensas contra estas amenazas cada vez más sofisticadas.